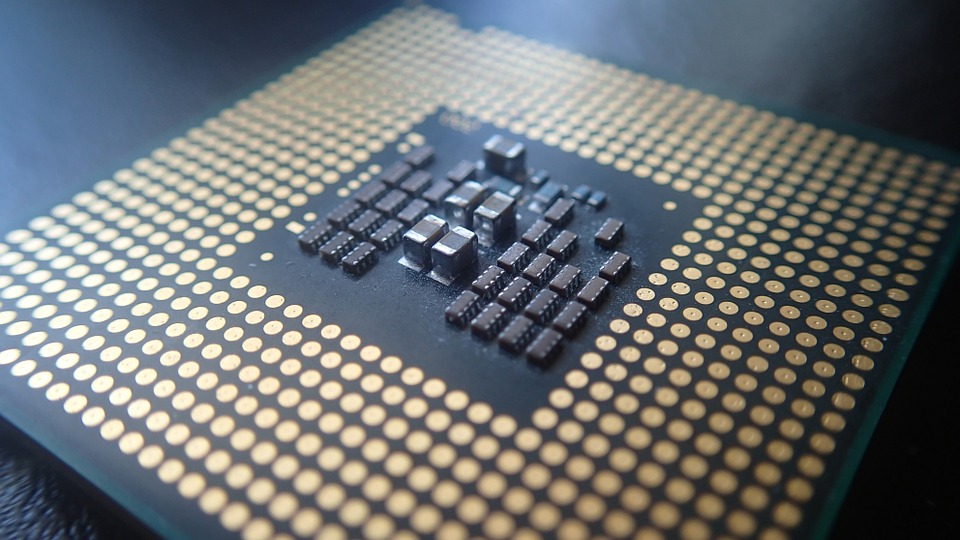

Unikli jsme tentokrát jen o fous? Ta otázka napadne snad každého, kdo se alespoň trochu ponoří do zkoumání podstaty bezpečnostních slabin v procesorech Intel, AMD a ARM (a podle nejnovějších zpráv také v Power PC i dalších architekturách zpracovávajících instrukce „spekulativně“ a „mimo pořadí“ – tedy téměř všech procesorech, které pohánějí dnešní koncová zařízení a datová centra). Možná by ale byla namístě jiná otázka – opravdu byly tyto slabiny doposud skutečně neznámé jak výrobcům procesorů, tak světu kyberzločinu, nebo například tajným službám? Koneckonců nezávisle na sobě objevily možnost, jak zneužít způsob, jímž fungují prakticky všechny moderní procesory hned tři výzkumné týmy (Google Project Zero, Cyberus Technology a Technologická univerzita v Grazu).

Chyby Meltdown a Spectre umožňují neoprávněný přístup do paměti. Zejména Meltdown, jehož se týkají již vydané nebo chystané záplaty pro operační systémy, internetové prohlížeče a hypervizory, kontejnery a paravirtualizační (PV) platformy představuje značné riziko zcizení hesel a dalších citlivých informací jak na koncových stanicích, tak v rámci infrastruktury hostované v cloudu – jak poznamenává analytik Nik Simpson, zákazník s nezáplatovaným OS je rizikem pro všechny ostatní zákazníky, kteří s ním sdílejí cloudovou infrastrukturu. Meltdown postihuje prakticky všechny procesory Intel vyrobené po roce 1995 (vyjma modelů Itanium a Atomy vyrobené před rokem 2013) a také jeden model ARM.

V případě zranitelnosti Spectre, která se týká i všech čipů ARM a AMD, může být jistou, i když možná malou úlevou, že zneužití obou jejích variant je složitější, a i v případě úspěchu umožňuje číst data z paměti rychlostí pod 2 kB/s. Zároveň se ale zdá, že se v jeho případě plnohodnotné záplaty nedočkáme – ostatně americký CERT v první verzi svého doporučení nemilosrdně uváděl, že jediným skutečným řešením je výměna CPU (na trhu nicméně není „bezvadná“ x86 či ARM alternativa).

V nadcházejících dnech a týdnech bude nejdůležitější aplikovat všechny dostupné záplaty, rozhodnout co se systémy, které již aktualizovat nelze, a vyhodnotit dopad záplat na výkon aplikací – více v doporučeních Nika Simpsona, která jsme výjimečně zařadili coby „speciál“ do Observeru.

Doporučení analytika Nika Simpsona pro podnikové IT a uživatele naleznete na našem webu.

Shrnutí základních postřehů o Meltdown a Spectre z minulého týdne si můžete přečíst na webu Inside. Velmi povedené shrnutí s odkazy má také CSO Online.